fail0verflow – PS3ハック新時代 最大功労者はGeohot氏

毎年ハッキングチームが各種発表を行うChaos Communication Congressで、WiiのTwilight HackやHomebrew Channel、BootMiiといったWiiのハックシーンの中心となるハッキングを発表してきたTeam Twiizersのメンバー(marcan氏、bushing氏)とsven氏(Team Twiizersのメンバーには名を連ねていない)が長年鉄壁のセキュリティと言われてきたPlayStation3の壁を完全に打ち破るfail0verflowを発表しました。fail0verflowと聞いてもピンと来ないので、いろんな海外サイトから情報を集めてみました。Geohot氏のexploit、PS Jailbreakに続く第三の波fail0verflowは今までで一番大波かもしれません。

【情報源:PSGroove Sony’s PS3 Security is Epic Fail – Videos Within】

he first few minutes of the conference were spent explaining the state of security on other consoles (Wii, 360, etc). Following this, the group went on to explain the current state of affairs on the PS3. First, explaining Geohot’s memory line glitching exploit from earlier this year. The team then went on to explain the current PS3 security bypasses, such as jailbreaking and service mode/downgrading.

カンファレンスでの最初の数分はPS3以外のゲーム機に関するセキュリティの説明でした。PS3についてはその後に発表で、今年の始め頃公開されたGeohot氏のexploitの説明から始まり最近のJailbreakやダウングレードなどによるセキュリティ回避についての説明が行われました。

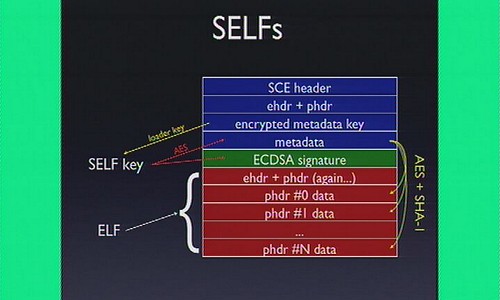

Approximately a half hour in, the team revealed their new PS3 secrets, the moment we all were waiting for. One of the major highlights here was, dongle-less jailbreaking by overwriting the bootup NOR flash, giving complete control over the system. The other major feat, was calculating the public private keys (due to botched security), giving users the ability to sign their own SELFs Following this, the team declared Sony’s security to be EPIC FAIL!

開始から30分程経過した頃、事前に情報が流れていたため会場全員が待ち望んでいたPS3に関する秘密の話が遂に明かされました。ブート用NOR型フラッシュメモリ書き換えによるドングルレスでのJailbreakです。それだけではなくソニーのセキュリティ構築の不手際により実現した公開秘密鍵によるユーザー自身でのSELFファイルへの署名を実現するハッキングです。彼らはソニーのセキュリティシステムの完全崩壊を宣言しました。

ECDSA署名がポイントになっている模様

The recent advent of these new exploits means current firmware is vulnerable, v3.55 and possibly beyond. It will be very difficult for Sony to fix the described exploits.

この新たなexploitの到来は現在最新のPS3ファームウェア v3.55とそしてこれから出るであろうファームウェアにおいてもこの脆弱性が存在し、ソニーからするとこのexploitを対策する事が非常に困難であることを意味しています。

The team then displayed the website http://fail0verflow.com/, where we assume they will host examples of the new exploits and further details. They stated, that easy to use tools would be coming next month.

彼らはそのexploitの詳細を公開するための中心となる新しいウェブサイト http://fail0verflow.com/ を紹介しました。ユーザーが使いやすいツールとして来月リリースするとのことです。

メンバーの主要人物であるmarcan氏は、今回のfail0verflowについて以下のようにツイッターで述べています。

This is also why we didn’t use the term “exploit” or “bug”. The PS3 signature fail is neither an exploit nor a bug (in the PS3 firmware).

今回利用しているものをexploitやバグという言葉にしていないのはPS3の署名ミスだからで、PS3のファームウェアにおいてはそれはexploitでもバグでも何でもない。

Wii fakesigning vs. PS3 epic fail: Wii issue is a BUG in console code (fixable), PS3 issue is a FAIL in THEIR secret signer (not fixable).

Wii の場合はゲーム機本体で使われているバグを利用していたの(修正可能)、PS3は署名の失敗を利用しただけ(修正不可能)

つまりはSCEの不手際を発見して利用した事になります。

実際にはどんな不手際だったのでしょうか。

【情報源: exophase Hackers Describe PS3 Security As Epic Fail, Gain Unrestricted Access】

Prominent hackers Bushing, Marcan, and Sven took the stage at this year’s annual Chaos Communication Congress (27C3) to showcase their latest underground efforts on PS3. The trio describe Sony’s security measures as an ‘epic fail,’ pointing to the botched implementation of ECDSA. Apparently, the so-called ‘random’ number used to create the private key is always static.

著名なハッカーであるBushing氏、Marcan氏、Sven氏の3氏は毎年恒例のChaos Communication Congress (27C3) でPS3の解析成果を発表しました。3氏はソニーのセキュリティ手段が’完全に崩壊した’としてECDSA実装の不手際を指摘しています。秘密鍵生成に使っている、ランダムであるはずの数字が常に状態が変化しない静的な値になっているのです。

What does mean for you, the end-user? Well, it means that homebrew devs can essentially sign their own applications. The keys generated as every bit as valid Sony’s own official signatures. Full control means custom firmware is within grasp. What’s more, is that the feat is valid for all current firmware up to 3.55 and possibly beyond.

皆さんのようなエンドユーザーとってはどんな意味があるのでしょうか。まずHomebrewにおいては開発者がデジタル署名を自分が開発したアプリケーションに入れることができるようになります。生成された鍵はソニーが公式に発行したものと同じように扱われます。フルコントロールできるということは、カスタムファームウェアも自由自在ということです。更にはこの欠陥は最新ファームウェア3.55までのすべてて有効であるだけでなく、この先リリースされるファームウェアでも有効である可能性があります。

秘密鍵生成に変化しない値を用いる仕組みにしてしまったことがソニーのECDSA署名での不手際のようです。

このニュースは、ハッキング関連のサイトだけでなく一般ゲームサイトでも伝えられました。これが衝撃の大きさを物語っている事実と考えられます。

【情報源: Jpystiq Hackers claim discovery of PS3 ‘private key,’ enabling unauthorized code】

During the ongoing Chaos Communication Conference 27C3, the hackers responsible for the Wii’s Homebrew Channel, calling themselves fail0verflow, gave a presentation in which they claimed to have figured out the “private key” used by Sony to authorize code to run on retail PS3 systems. This means, as a PSX-Scene forum post puts it, giving a hacker “full control of the PS3 system,” without the use of a USB device.

現在行われているChaos Communication Conference 27C3で、WiiのHomebrew Channelを開発したfail0verflowを名乗るハッカー集団が市販のPS3で署名付きコードを実行するために使われている”秘密鍵”を発見したと発表しました。PSX-sceneフォーラムの投稿によると、ハッカーはUSBドングルを使わないで”PS3システムを完全に掌握”したことになるようです。

The group will explain more when its website launches, and also plans to show a demo tomorrow at the conference. This hack is designed not to enable PS3 game piracy (though it might have that effect) but, according to a tweet by fail0verview, to enable Linux to run on all PS3s, “whatever their firmware versions.”

fail0verflowのメンバーは新たにウェブサイトを立ち上げるとしています。明日にはカンファレンスでデモも予定しています。このハッキングの目的はPS3のゲームの違法コピーを可能にすることではなく(影響を与えてしまう可能性はありますが)、”ファームウェアのバージョンに関わらず”全てのPS3でLinuxを起動することにあるようです。

そのデモンストレーションはmarcan氏により行われました。PS3 SlimがLinuxで起動し、ルートユーザーとしてPS3へログインする様子が紹介されています。

まるで究極のハッキングともいえる事実が明かされました。今までのハッキングはデジタル署名を根本から明かしてしまうようなものはありませんでした。fail0verflowが今回前人未到の領域に鉄壁と言われ続けたセキュリティを持っているはずのPS3に挑んだ理由も、ソニーの失策にあるようです。

@fail0verflowのツイートから興味深い発言をいくつか拾ってみました。

Our current PS3 goal: AsbestOS.pup

PS3の今の目標は、AsbestOS.pup

our goal is to have linux running on all existing PS3 consoles, whatever their firmware versions.

つまり目的はファームウェアバージョンに関係なく今あるPS3でLinuxを起動させることだ。

fail0verflow is the name of our ‘group’. We are a bunch of curious hackers who have been working on a bunch of things over the last 3 years.

fail0verflowはチーム名。我々はハッカー集団で3年程活動している。

we only started looking at the ps3 after otheros was killed.

PS3に注目をし始めたのはPS3でOtherOS機能が無効化された後だ。

There is absolutely no doubt in our mind that the PS3 lasted as much as it did due to OtherOS. The security really is terribly broken.

PS3のすべてはOtherOSだったといっても過言ではない。セキュリティは完全に崩壊した。

Myth: Geohot -> Sony pulls OtherOS -> JB -> Fail. Fact: Slim had no OtherOS -> Geohot -> … . Geohot started his work due to the Slim.

神話: Geohot氏登場 -> ソニーがOtherOSを使えなくした -> JailBreak -> 失敗。真実: SlimモデルにはOtherOSがない -> Geohot氏登場 -> … . Geohot氏はSlimモデルのためにすべてを始めた。

yes, we’ll release all our tools as soon as we cleaned them up in january or so.

我々はきちんと準備でき次第、1月あたりにはツールとしてリリースしたい。

Geohot氏のexploitがソニーの”OtherOS”機能削除を引き出し、それがきっかけでTeam TwiizersとしてWiiやDSi(未だにDSiについてはハッキングを成し遂げていないため優先順位はDSiのほうが上だったはず)に取り組んできたmarcan氏らメンバーがPS3に注目し始めて今日に至ると言うのが真実のようです。

SlimモデルにLinuxを、というのであれば本来Slim発売時に値下げの原資としてコストカットされた事がきっかけであってもおかしくありません。その時ではなく”OtherOS”機能削除の3.21アップデートがきっかけだったことを考えると、実は一番の功績者はソニーに”OtherOS”を結果的に削除させてしまった、PS3の扉を初めて開いたGeohot氏ではないでしょうか。

理論的にはmarcan氏が開発したAsbestOS(Linuxローダー)に署名を入れてPS3のXMBから起動してインストールすることが可能になります。更にはPS3版Homebrew Channelも当然不可能ではありません。fail0verflowチームとしてどこまで提供するのか分かりませんが、いままで考えられなかったことが出来るようになりそうな期待をしています。

とても解りやすかったです。またお願いします。

日本人の自分には良く分からないんですが

PS3にLinuxが入る入らないというのは海外ユーザーにとっては余程重要な事なんですかね

OtherOS訴訟とかも以前ありましたし

まぁ…その辺が建前であれ本音であれ、事実上これでPS3もWiiや箱の様に自在に自作アプリが使える様になりますね、割れとか…

デジタル署名の掌握ですか。これは凄い!

デジタル署名を明かすのは初めてだと書いてありましたが、これはPSPのカーネルコントロール(CFW)とどう違うんですか?

これは署名は関係ないのですか?アクションリプレイが同等ということかな?

今までとは、違い本格的に

凄い事になりそうですね!

署名に不手際があったとは・・

それを、見つけるとは本当に凄いな(^_^;)

本当にびっくりしました(^-^)

今後pspとps3のhackシーンが

どうなるか楽しみです(>_<)

それと、更新ご苦労様ですm(_ _)m

@総務さん

ありがとうございます。

@とりさん

もともとSONYはPS3で他OSインストール機能を売りにしてましたからね。

ハッカーにとってLinuxは必須なので分かる気はします。

割れは彼らにとって関係ないと思います。

@COBRAさん

CFWは非署名のアプリケーションを起動させることができますが、OFWでは署名が無いと起動しません。PARはDatelがどうやったかは分かりませんがEBOOTに署名入れてOFWで起動させています。できることはDatelがしたことと同じと思っていいでしょう。

@パチュリーさん

もともと彼らはWiiでの実績が山ほどあるので出来るのだと思います。パッと出のハッカーでは無理だったでしょう。Geogot氏もiPhoneで経験積んでますから。